“AL merupakan seorang administrator sistem di perusahaarnya. Dengan kecerdasannya, ia mampu membangun beberapa layanan website di dalam sebuah cloud server lengkap dengan komponen-komponen seperti proxy, web server dan database. Layanan tersebut dapat diakses dan dikontrol di mana pun AL berada. AL juga membangun mekanisme keamanan tingkat tinggi yang mampu melindungi layanan tersebut dari para intruder. Di mulai dari pemasangan IDS/IPS, konfigurasi port pada firewall, pemasangan anti-virus, penggunaan autentikasi yang rumit dan mekanisme lainnya yang bertujuan untuk memproteksi sistem. Namun, AL sendiri merupakan pribadi yang mudah panik. Suatu hari, ketika AL sedang berlibur di pantai, ia menerima sebuah email yang mengatasnamakan vendor dari cloud server yang ia sewa. Email tersebut menginformasikan bahwa layanan di cloud tersebut sedang mengalami gangguan dan perlu segera diperiksa. Email tersebut juga meminta verifikasi dari AL selaku admin dengan cara mengklik tautan di email tersebut. Tanpa pikir panjang, AL pun memasukan autentifikasi dengan kepanikan yang amat sangat. Mengetahui bahwa AL telah termakan tipu muslihatnya, sang Attacker mulai menyeruput kopi hitam, pahit, dicawan yang terbuat dari batu granit. Tidak lupa, sebuah senyuman terukir jelas di wajahnya, berseri-seri penuh riang.”

Social engineering bukanlah sebuah teknik serangan yang anyar/baru. Namun, yang pasti, serangan ini akan terus ada dan dapat dilakukan kapan pun, di mana pun. Menurut CERT-UK dalam penelitian mereka yang berjudul “An introduction to social engineering,” dikatakan bahwa social engineering merupakan salah satu jenis serangan yang paling efektif dan paling produktif untuk mendapatkan informasi dengan cara masuk ke dalam suatu sistem yang memiliki mekanisme keamanan rumit. Celakanya lagi, serangan ini dapat dilakukan tanpa membutuhkan ilmu teknis yang baik (CERT-UK, 2015).

Pertanyaan lainnya yang sering muncul adalah mengapa Attacker dapat mengetahui pribadi AL yang mudah panik dan kemudian manfaatkannya sebagai senjata untuk melakukan social engineering? Berdasarkan data dari SANS Institute, ada empat siklus penting yang sering digunakan dalam mendapatkan informasi melalui social engineering. Siklus tersebut adalah:

- Social engineering mencari informasi terkait apa yang akan ia cari dan siapa yang bisa ia jadikan target eksploitasi.

- Social engineering akan membangun hubungan dengan target yang dimaksud. Membangun hubungan tersebut dapat dilakukan dengan berbagai cara seperti bekerja pada organisasi yang ia jadikan target, membangun hubungan pertemanan ataupun persaudaraan bahkan membangun hubungan emosional.

- Social engineering akan memanfaatkan psikis target untuk mendapatkan informasi dengan bermacam macam cara seperti rayuan, ancaman, suapan, dll.

- Ketika informasi berhasil didapatkan, maka social engineer akan melengkapi siklus dengan eksekusi terhadap informasi tersebut.

Dari contoh kasus yang menimpa AL pada cerita di atas, diketahui bahwa serangan ini bekerja sangat baik dalam memanipulasi dan mempermainkan ‘kesadaran’ manusia, terutama masalah rasa percaya. AL percaya bahwa email yang ia dapatkan merupakan email kredible dan dikirim langsung dari cloud server yang ia sewa. Faktor yang membuat AL mempercayai email tersebut adalah

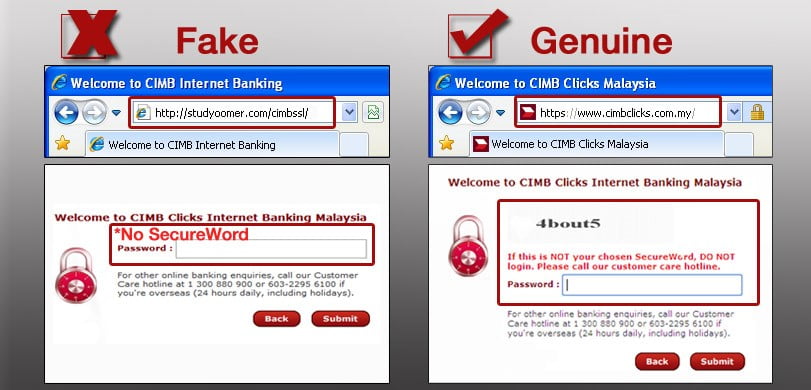

karena email tersebut dibuat persis seperti email-email yang mengatasknamakan institusi tepercaya. Faktor lainnya yang membuat AL percaya adalah bahwa Attacker mampu memanipulasi rasa takut di dalam diri AL untuk ‘suka rela’ memberikan data autentikasi ‘admin’ melalui tautan palsu tersebut. Perlu digaris bawahi, tautan yang dibuat oleh sang Attacker adalah salah satu jenis teknik serangan bernama phising, yaitu metode yang di gunakan Attacker untuk mencuri data autentikasi dengan cara mengelabui target menggunakan fake form login pada situs palsu yang menyerupai situs aslinya. Berikut ini adalah lima bentuk paling umum dari serangan social engineering:

1. Scareware

Contoh teknik scareware yang paling umum adalah pop-up yang muncul di ketika sedang menggunakan web browser. Umumnya, pop-up ersebut akan menampilkan teks seperti, “Komputer Anda terinfeksi virus berbahaya.” Pop-up tersebut juga akan menawarkan untuk menginstal tools (sering kali malware/trojan) atau menyarankan user untuk mengakses situs yang mereka sediakan (palsu).

Sumber: macobserver.com

2. Watering Hole

Serangan watering hole adalah teknik serangan yang menginjeksi malicious code ke dalam satu atau lebih website publik yang mana salah satu atau keseluruhan website tersebut merupakan situs yang sering diakses oleh si korban. Setelah korban mengakses website yang telah diinjeksi tersebut, Attacker akan menyusupkan malicious software/trojan ke dalam komputer korban melalui backdoor yang telah ia tanam.

Sumber: trendmicro.com

3. Phishing

Seperti penjelasan yang telah dibahas sebelumnya, phishing merupakan serangan social engineering yang paling sering digunakan. Attacker biasanya akan menggunakan email, sosial media, pesan singkat dan perantara komunikasi lainnya untuk menipu/memanipulasi si korban untuk mendapatkan informasi-informasi penting. Lucunya, si korban bukanlah target utama dari Attacker, melainkan perusahaan yang ditempati oleh si korban.

Sumber: cimmbank.com.my

4.Pretexting

Teknik pretexting sangat mirip dengan teknik Teknik ini sama-sama menipu/memanipulasi korban mereka untuk mendapatkan informasi penting. Perbedaan yang mendasar dari kedua teknik ini terlihat dari ‘aksi’ yang digunakan. Pada pretexting, Attacker akan melakukan segala cara untuk mendapatkan informasi penting dari si korban. Biasanya Attacker akan berpura-pura menjadi orang lain yang dipercaya oleh si korban. Setelah terperdaya, Attacker dapat menggiring si korban lebih jauh sehingga si korban secara sukarela memberikan informasi penting, baik secara sadar maupun tidak (kebanyakan tidak). Di sisi lain, phising dapat dikatakan sebagai teknik pretexting via teknologi informasi.

Sumber: digopaul.com

5.Baiting

Teknik serangan ini sangat unik. Dengan memanfaatkan rasa penasaran yang dimiliki manusia, Attacker akan memasang ‘perangkap’ yang sengaja dipasang di tempat-tempat umum. Contoh kasus, Attacker akan sengaja menaruh device (flasdish atau HDD external) yang disisipkan trojan di dalam sebuat toilet umum. Berikutnya, Attacker tinggal menunggu siapa korban yang termakan umpan berbahaya di dalam toilet tersebut dan si korban hanya akan menerima ketidaktahuan akan trojan yang telah masuk ke dalam komputernya.

Sumber: knowyourmeme.com

Senjata utama dari Social engineering adalah manusia itu sendiri. Social engineering tidak akan berhasil jika si korban dapat mengendalikan diri mereka dari kelengahan, keingintahuaan dan ketakutan. Berikut ini merupakan solusi untuk menghindari serangan social engineering:

- Selalu hati-hati dan mawas diri dalam melakukan interaksi di dunia nyata maupun di dunia maya mengingat informasi merupakan aset sangat berharga.

- Belajar dari buku, seminar, televisi, internet, dan pengalaman orang lain agar terhindar dari berbagai penipuan dengan menggunakan modus social engineering

- Jangan buka email dan lampiran dari sumber yang mencurigakan

- Selalu perbarui antivirus/antimalware

- Jangan memakai device mencurigakan yang ditemukan di tempat umum (intinya jangan mencuri!).

Source : Emir Risyad – Konsultan Proxsis Biztech