Perusahaan di mana pun perlu semakin waspada! Penjahat cyber saat ini semakin meningkatkan ambisi mereka dan terus mengembangkan teknik peretasan dari tahun ke tahun. Dengan teknologi yang muncul memberikan permukaan serangan yang lebih banyak bagi peretas, eksekutif dan pemimpin TI harus merencanakan hal yang tak terhindarkan ini. Anda harus tahu bagaimana merespons ketika pelanggaran keamanan terjadi. Pada tahun ini, dan tentunya tahun 2020 yang akan datang ini, setiap organisasi harus siap menghadapi lima ancaman keamanan yang semakin serinh terjadi ini.

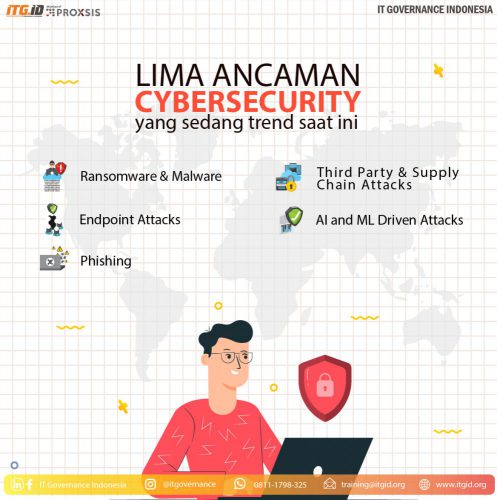

Lima Ancaman Cyber Security Teratas yang Harus Diperhatikan Saat Ini

- Ransomware & Malware, kerugiannya jauh lebih mahal dibanding kebocoran data.

Hingga bulan mei 2019 saja, kerusakan yang diakibatkan oleh Ransomware sudah hampir mencapai $ 11,5 miliar, yang secara kasar diterjemahkan menjadi seseorang yang menjadi korban baru setiap 14 detik. Menggunakan malware atau perangkat lunak untuk menolak akses ke komputer atau sistem hingga tebusan dibayarkan. Ancaman ini lebih mahal daripada pelanggaran data tradisional. Namun ironisnya, itu bukan ancaman membayar tebusan dan biaya data curian yang mendorong para eksekutif untuk meningkatkan perlindungan keamanan mereka. Saat ini, faktor pendorongnya adalah meminimalkan dampak paling mahal – gangguan organisasi yang lebih luas dari serangan cyber dan biaya untuk membersihkan jaringan dan memulihkan operasi bisnis. Ransomware terus meningkat, dan biayanya lebih mahal dari yang Anda kira.

- Serangan Titik Akhir: Tren Cloud dan SaaS Menjadi Lebih Mudah untuk Peretas

Ketika perusahaan memindahkan semakin banyak sumber daya ke dalam “cloud”, permukaan serangan akan terus tumbuh dalam ukuran, sehingga memudahkan pengganggu untuk melewati langkah-langkah keamanan masa lalu. Dengan budaya membawa-perangkat-Anda sendiri yang kita tinggali saat ini dikombinasikan dengan proliferasi penyedia SaaS untuk layanan data, peretas memiliki banyak vektor serangan yang dapat dipilih.

Tantangan yang dihadapi organisasi saat ini adalah mengamankan akses ke sumber daya di luar lokasi ini, yang biasanya digunakan sebagai batu loncatan bagi aktor jahat untuk masuk ke jaringan Anda. Lagi pula, setiap serangan dimulai pada titik akhir, apakah itu berfungsi sebagai target sebenarnya atau tidak. Jadi, apakah risikonya berasal dari penggunaan yang tidak sah dari aplikasi Shadow IT yang digabungkan dengan sumber daya perusahaan atau pengguna hanya mendapatkan “pwned” (diretas) dari jaringan perusahaan melalui cara lain, ancaman terhadap titik akhir pengguna adalah tantangan nyata yang memiliki belum diselesaikan.

- Phishing: Lebih Canggih dari Sebelumnya

Phishing telah lama terbukti sebagai salah satu cara termurah dan termudah untuk mengkompromikan target, itulah sebabnya ia tetap menjadi vektor serangan cyber # 1 untuk peretas. Lebih sering daripada tidak, serangan phishing tampak normal, email setiap hari dari sumber tepercaya tetapi mengirimkan malware ke komputer atau perangkat Anda, memberi peretas akses kritis yang mereka butuhkan.

Dengan meluasnya penggunaan layanan SaaS seperti Dropbox, Slack, Office 365, Salesforce dan lainnya, peretas meningkatkan keterampilan peniruan mereka dengan jenis serangan yang lebih canggih mulai dari isian kredensial hingga metodologi rekayasa sosial canggih. Konten menjadi lebih relevan dan menarik bagi calon korban, memikat mereka untuk terlibat dan membocorkan informasi. Akibatnya, serangan ini menjadi lebih sulit dikenali, bahkan untuk pengguna yang mengerti teknologi.

- Kebangkitan Serangan Pihak Ketiga & Rantai Pasokan

Serangan rantai pasokan (juga disebut serangan pihak ketiga) terjadi ketika sistem Anda disusupi melalui mitra atau penyedia luar yang memiliki akses ke sistem dan / atau data Anda. Dengan lebih banyak rantai pasokan digital dan penyedia layanan menyentuh lebih banyak data perusahaan daripada sebelumnya, permukaan serangan telah berubah secara dramatis. Peretas memiliki peluang lebih luas, dan jenis serangan ini menjadi lebih jelas. Pelajari lebih lanjut tentang risiko rantai pasokan dalam prediksi keamanan Masergy untuk 2019.

Pembaruan perangkat lunak dan tambalan keamanan merupakan perlindungan penting, namun merupakan bidang kerentanan lainnya saat bekerja dengan pihak ketiga. Sebagian besar perangkat lunak pihak ketiga bergantung pada perpustakaan eksternal dan sumber daya untuk pembaruan dan tambalan. Jika sumber daya eksternal ini dikompromikan oleh aktor jahat, mereka dapat dengan mudah mengarahkan pembaruan sistem ke server jahat untuk mengirimkan malware ke korban mereka.

- Serangan Berbasis AI dan ML: Cybercrime Berkembang dengan Alat Canggih

Machine Learning (ML) dan pendekatan Artificial Intelligence (AI) lainnya sekarang digunakan untuk memerangi kejahatan dunia maya, menjadi “taruhan” dalam semua strategi keamanan modern. Tetapi alat yang sama digunakan untuk melawan kita.

Ketika ML dan AI menjadi lebih mudah tersedia bagi massa, peretas menggunakan mereka untuk meningkatkan kecanggihan serangan mereka. Dengan alat-alat ini, serangan dapat dikalikan dan kejahatan dunia maya dapat mencapai ketinggian yang sama sekali baru. Kami sudah melihat buktinya! Banyak serangan ransomware yang tersebar luas baru-baru ini digerakkan oleh ML dan AI.

Lansekap ancaman terus berkembang. Dengan demikian, sangat penting bagi perusahaan dan semua pengguna yang berpikiran privasi untuk meningkatkan kesadaran mereka tentang ancaman keamanan siber terbaru. Meskipun dimungkinkan untuk memitigasi risiko Anda sendiri, banyak departemen TI sekarang menyerahkan tugas ini kepada penyedia layanan cyber security atau keamanan terkelola yang tepercaya, seperti ITGID.

ITGID menawarkan layanan berupa pelatihan terkait cyber security atau keamanan deteksi dan respons terkelola dengan pemantauan 24/7 untuk mengidentifikasi ancaman dengan cepat dan meminimalkan jumlah waktu yang dimiliki peretas di dalam sistem Anda. Metode ini disebut dengan DRP. Jika Anda tertarik untuk mengetahui lebih jauh, Anda dapat menghubungi kami.

Baca Juga :