Ketika menginvestigasi aktor di belakang aksi spionase cyber Rusia yang terkenal kejam, Turla, peneliti Kaspersky Lab menemukan metode yang digunakan Turla untuk menghindari pendeteksian aktivitas dan lokasi fisik mereka. Sebagai solusi untuk anonimitas, kelompok tersebut memanfaatkan lemahnya keamanan dalam jaringan satelit global.

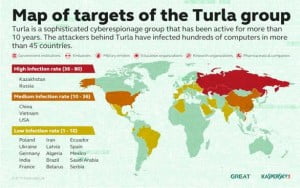

Turla adalah kelompok spionase cyber yang telah aktif selama lebih dari 8 tahun. Para penyerang di balik Turla telah menginfeksi ratusan komputer di lebih dari 45 negara, termasuk Kazakhstan, Rusia, China, Vietnam, dan AS. Beberapa organisasi yang terkena dampaknya meliputi lembaga pemerintahan, kedutaan, militer, pendidikan, penelitian, dan perusahaan farmasi.

Pada tahap awal, epic backdoor akan melakukan profiling korban terlebih dahulu. Khusus untuk target penting, penyerang akan menggunakan mekanisme komunikasi berbasis satelit yang ekstensif pada tahap akhir serangan, untuk membantu mereka dalam menyembunyikan jejak.

Komunikasi melalui satelit dikenal sebagai alat untuk menyiarkan tayangan televisi dan merupakan komunikasi yang aman. Tetapi satelit juga digunakan untuk menyediakan akses ke internet. Layanan internet seperti ini kebanyakan digunakan di lokasi-lokasi terpencil, di mana tipe-tipe akses internet lainnya tak stabil atau lambat, atau bahkan tidak tersedia. Salah satu tipe koneksi Internet berbasis satelit yang paling banyak tersebar dan tidak mahal adalah koneksi ‘downstream-only‘.

Dalam kasus ini, permintaan yang keluar dari PC pengguna dikomunikasikan melalui jalur konvensional (koneksi kabel atau GPRS), di mana trafik data yang masuk dikirim dari satelit. Teknologi ini memungkinkan pengguna untuk mengunduh dengan kecepatan yang relatif cepat. Namun ada satu kelemahan besar yaitu semua trafik downstream dikembalikan ke PC tanpa dienkripsi.

Pengguna yang berniat jahat dengan mudah menggunakan set peralatan dan software yang tidak mahal sekalipun dapat dengan mudah mencegat trafik tersebut dan mengakses seluruh data milik para user yang sedang mengunduh.

Kelompok Turla mengambil keuntungan dari kelemahan ini dengan cara yang berbeda. Mereka menggunakannya untuk menyembunyikan lokasi server Command and Control (C&C), salah satu bagian paling penting dari infrastruktur kelompok jahat tersebut. Server C&C secara esensial adalah sebuah ‘homebase’ untuk penyebaran malware ke mesin-mesin target. Menemukan lokasi server tersebut dapat menuntun penyelidik untuk menyibak detail mengenai aktor di balik aksi ini.

Berikut adalah cara-cara yang digunakan oleh kelompok Turla untuk menghindari risiko tersebut:

- Pertama-tama, kelompok ini ‘mendengarkan’ downstream dari satelit untuk mengidentifikasi alamat IP yang aktif dari pengguna internet berbasis satelit yang sedang online saat itu.

- Kemudian mereka memilih alamat IP yang online untuk digunakan sebagai kedok server C&C, tanpa sepengetahuan pengguna IP tersebut.

- Mesin yang terinfeksi Turla kemudian diberi instruksi untuk menarik data dari IP yang terpilih milik pengguna internet berbasis satelit regular. Data tersebut melintas melalui jalur konvensional, ke teleport dari satelit penyedia jasa internet, ke satelit, dan akhirnya turun ke pengguna IP yang dipilih.

Yang menarik, pemilik resmi IP yang dimanfaatkan oleh penyerang untuk menerima data dari mesin yang terinfeksi, juga akan menerima paket data ini, tetapi tidak menyadarinya. Hal ini dikarenakan penyerang Turla menginstruksikan mesin yang terinfeksi untuk mengirim data ke port yang di kebanyakan kasus, tertutup secara default. Jadi PC dari si pengguna resmi hanya akan menaruh paket ini, sementara server C&C Turla, yang menahan port supaya terbuka, akan menerima dan memproses data yang dicuri.

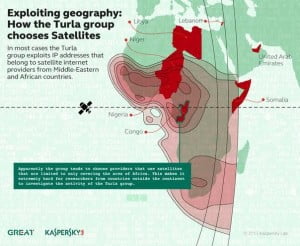

Hal menarik lainnya adalah taktik para aktor Turla seringkali menggunakan satelit dari penyedia koneksi Internet yang berlokasi di Timur Tengah dan Afrika. Dalam penelitian Kaspersky Lab, para ahli melihat kelompok Turla menggunakan IP dari para penyedia jasa Internet di Kongo, Lebanon, Libia, Niger, Nigeria, Somalia dan Arab Saudi.

Cahaya satelit yang digunakan para penyedia jasa internet di negara-negara ini biasanya tidak meliputi wilayah Eropa dan Amerika Utara, membuat kebanyakan peneliti keamanan di negara-negara tersebut sulit untuk menginvestigasi serangan semacam ini.

“Dahulu, kita telah melihat sekurang-kurangnya 3 aktor berbeda yang menggunakan internet berbasis satelit untuk menyembunyikan operasi mereka. Dari ketiganya, solusi yang dikembangkan kelompok Turla merupakan yang paling menarik dan tidak biasa. Mereka mampu mencapai level paling tinggi anonimitas dengan mengeksploitasi teknologi yang dipergunakan secara luas — satelit internet satu arah. Para penyerang dapat berada di mana saja dalam jangkauan satelit yang mereka pilih, sebuah area yang luasnya dapat mencapai lebih dari ribuan kilometer persegi,” ujar Stefan Tanase, Peneliti Keamanan Senior di Kaspersky Lab.

“Hal ini membuat mereka hampir tidak mungkin untuk dilacak. Seiring meningkatnya popularitas penggunaan metode tersebut, sangat penting untuk administrator sistem untuk menjalankan strategi pertahanan yang tepat untuk mengurangi serangan seperti ini,” lanjutnya.

Adapun aktor ancaman Turlan yang berhasil dideteksi Kaspersky Lab adalah sebagai berikut:

- Backdoor.Win32.Turla.

- Rootkit.Win32.Turla.

- HEUR:Trojan.Win32.Epiccosplay.gen

- HEUR:Trojan.Win32.Generic

Sumber: detik.com